Ich untersuche laufend Server und Computer, die Opfer eines Hackerangriffes waren. Es stellt sich die erste Frage, was für ein Hackerangriff war es. Es gibt auch Webseiten, die sich für etwas ausgeben, was sie nicht sind. Die Hacker haben oft ein leichtes Spiel mit nicht eingespielten Updates sowie falsch konfigurierte Server.

Wie geht´s weiter, was tun?

Es gibt verschiedene Varianten von Angriffen, bei jeder Variante muss anders vorgegangen werden. Es stellt sich auch die Frage, wollen Sie den Angriff zurückverfolgen?

- Schritt „Analyse“

Folgende Fragen müssen hier gestellt werden:

- Wie macht sich der Angriff bemerkbar?

- Ihr Passwort wird nicht angenommen?

- Ist der Server nicht erreichbar?

- Wurden die Bilder auf der Homepage gelöscht?

Die Analyse kann nicht pauschalisiert werden. Es gibt Firmen, die haben Linux Server, Unix Server oder andere Betriebssysteme. Sammeln Sie alle „ausgewöhnliche Aktivitäten“ und leiten Sie diese Ihrem Vorgesetzen oder der IT- Abteilung weiter.

Ein Hackerangriff kann firmenintern oder -extern passieren. Ein firmeninterner Angriff kann ein Mitarbeiter sein, der seine Aufträge bearbeitet oder ein Kunde, der einfach nur einen Internetzugang möchte. Über Tricks kann diese Person die IP Adresse vom Ziel herausfinden. Machen Sie sich Notizen, welche Mitarbeiter zu diesem Zeitpunkt an dem Server gearbeitet haben. Ein externer Angriff passiert im Normalfall über die Firmen-Webseite. Gerne berate ich Sie.

- 2 Schritt „Hackerangriff oder nicht“

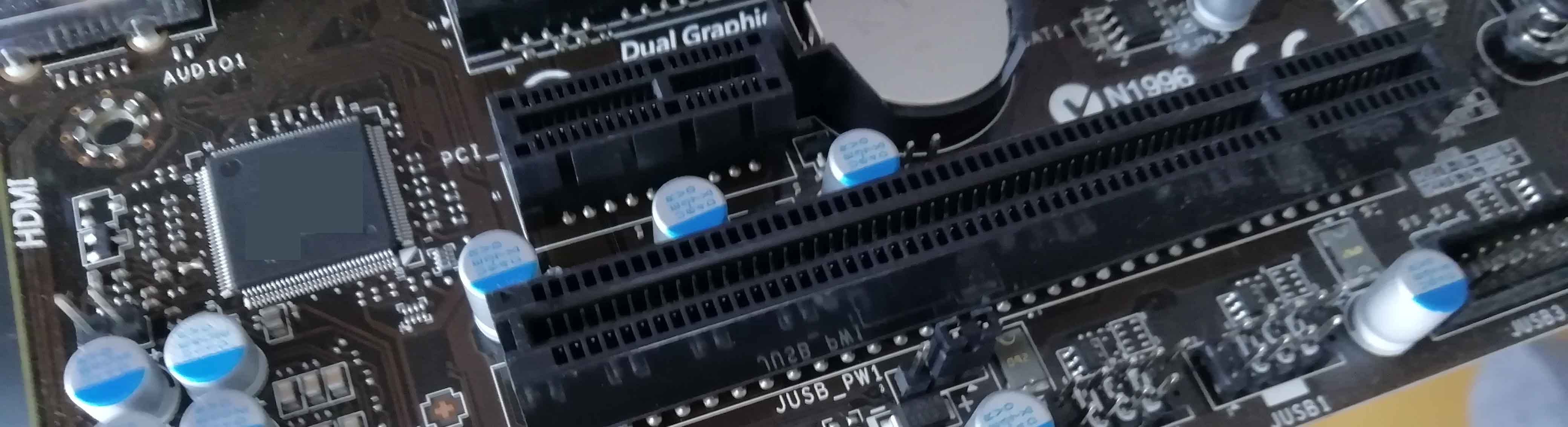

Dieser Schritt ist nicht einfach. Die Gründe für Serverausfälle waren 30 % Hackerangriffe. Es ist wichtig zu wissen, ob eine neue Hardware im Serverraum eingesetzt wurde. Wurden Updates ausgeführt oder eine neue Software installiert?Selbst wenn der Server neu gestartet wurde und alles wieder läuft, ist ein Hackerangriff nicht auszuschließen. Wenn der Server nicht erreichbar ist, prüfen Sie auch die Hardware, die am Server hängt. Selbst wenn eine IP–Adresse, die zweimal im Netzwerk vergeben wurde, kann ein Firmennetzwerk lahmgelegt werden. Gerne berate ich Sie.

- 3 Schritt „ Den Angriff unterbinden“

Diesen Schritt muss man abwiegen, entweder den Server komplett vom Netz nehmen oder erst mit dem Virenscan anfangen. Wird er vom Netz genommen, kann die Firma nicht arbeiten. Die Kunden habe nicht die Möglichkeit auf den Server zuzugreifen. Sobald Sie einen Virenscan starten, kann ein Root Kit/ Trojaner installiert werden, oder wichtige Kundendaten kommen in falsche Hände. Größere Firmen haben einen Notfall-Server. Sollte der Notfall-Server identisch sein mit dem gehackten Server, dann ist es vorprogrammiert, dass sich der Angriff wiederholt. Gerne berate ich Sie.

- 4 Schritt „ Server instand setzen“

Soll ein Backup eingespielt werden? Oder gleich den Server neu aufsetzen? Die erste Frage ist: Wie alt ist das Betriebssystem? Je nach Betriebssystem gibt es Sicherheitsupdates zwischen 1 und 10 Jahren. Wie alt ist die Hardware? Läuft das neue Betriebssystem auf der alten Hardware? Falls Sie sich für die Backup-Variante entschieden haben: Greifen Sie nach einem Hackerangriff von mindestens 6 Monaten auf Ihr Backup zurück. Spielen Sie danach die Sicherheits-Updates ein. Prüfen Sie alle Ports, die nach außen geöffnet sind. Jeder Port, der nach außen offen ist, gibt dem Hacker eine Angriffsfläche.

Firewall ist nicht gleich Firewall, der Begriff wird oft falsch verstanden. Die Firewall ist ein Filter und kein Scanner. Der wichtigste Teil der Firewall ist der Filter für die „Inhalte der Datenpakete“. Es ist nicht normal, wenn z.B. in einer Sekunde 100 mal das gleiche Datenpaket ankommt. In fast jedem Expolits werden mehrere \x90 verwendet. Dieses Datenpaket hat nichts auf einem Webserver verloren. Das folgende Datenpaket: \x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e ist ein klarer Angriff. Wird der Code in einem Ascii Code übersetzt, sieht das so aus: //shh/bin. Genauer gesagt will der Angreifer ein Skript ausführen. Über die Firewall können Ports gesperrt werden. Denken Sie daran, um so mehr gefiltert wird, umso langsamer wird der Server. Gerne berate ich Sie.

- 5 Schritt „Forensik (Spurensicherung)“

Forensik ist ein breites großes Thema, das über Monate dauern kann. Die meisten Hackerangriffe kommen vom Osten. Die Hacker führen ihre Aktivitäten fast immer von einem gehackten Server aus. Ein Webseitenangriff wird oft aus einem Internetcafe gestartet. Die Ports 80 (http) und 443 (https) müssen offen sein um eine Webseite zu besuchen. Die meisten Hacker, die in einem Server einbrechen, hinterlassen eine Hintertür. Erst viele Monate später kommt es zur Verunreinigung des Servers. Aber warum erst Monate später? Die meisten Administratoren spielen Backups ein, die ca. 1 Monat alt sind. Falls Sie ernsthaft an Forensik interessiert sind, werden massiv viele Daten benötigt. Welche Mitarbeiter haben welche Passwörter? Wer war zu diesem Zeitpunkt in der Firma? Es werden alle Log-Daten von verschiedenen Computern benötigt. Gerne berate ich Sie.